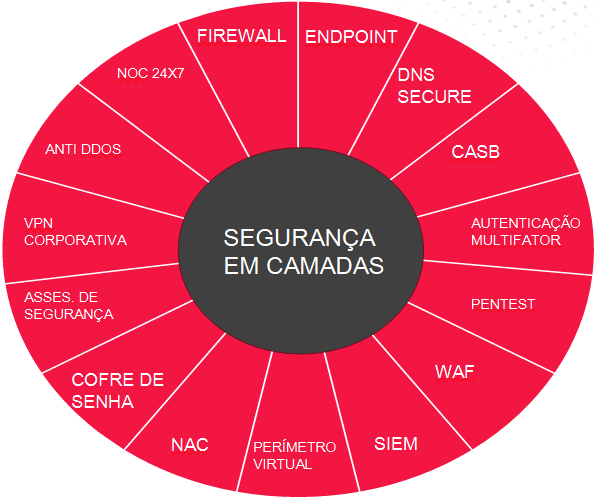

CIBERSEGURANÇA

Proteja a sua empresa: segurança em camadas.

Proteja a sua empresa com soluções avançadas de cibersegurança, desenvolvidas para enfrentar os mais diversos desafios do ambiente digital atual. Em um cenário onde as ameaças cibernéticas crescem exponencialmente, contar com uma infraestrutura de segurança robusta é essencial para a proteção dos dados e da continuidade das operações do seu negócio. Com nossas ferramentas e serviços especializados, sua empresa estará equipada para identificar, bloquear e mitigar riscos de maneira eficiente, reduzindo a vulnerabilidade a ataques e incidentes de segurança.

Segurança é investimento, não custo!

Saiba Mais

Saiba mais sobre os serviços oferecidos em Cybersegurança na Lotus:

O firewall é um componente essencial de segurança de rede, operando como uma barreira entre redes internas confiáveis e fontes externas potencialmente perigosas. Ele monitora e controla o tráfego de entrada e saída com base em regras de segurança predefinidas, desempenhando várias funções técnicas para proteger o ambiente digital. O firewall é diretamente responsável por uma série de processos, tais como:

Atribuições do Firewall

- Inspeção de pacotes;

- Filtragem de Aplicação;

- Controle de Acesso e Autenticação;

- Prevenção e Detecção de Intrusões (IPS/IDS);

- Inspeção de SSL e VPN;

- Filtragem de Conteúdo e DNS.

Benefícios de Utilizar um Firewall

- Redução de Riscos de Invasão;

- Proteção Contra Malware;

- Monitoramento e Conformidade;

- Segurança no Acesso Remoto;

- Redução do Impacto de DDoS;

Endpoints são dispositivos conectados a uma rede, como computadores, smartphones, tablets, e servidores, que representam pontos vulneráveis para ataques cibernéticos. A segurança de endpoints é uma estratégia essencial de cibersegurança, que protege cada dispositivo individual contra ameaças digitais, evitando que se tornem portas de entrada para invasores.

Atribuições do Endpoint Security:

Antivírus e Antimalware;

Controle de Aplicação (Application Control);

Firewall de Endpoint;

Proteção contra Exploits (Exploit Prevention);

Detecção e Resposta de Endpoint (EDR – Endpoint Detection and Response);

Isolamento e Remediação;

Autenticação Multifator (MFA);

Encriptação de Dados;

Monitoramento e Logging.

Benefícios da Segurança de Endpoints

Prevenção de Ameaças e Redução de Riscos;

Monitoramento Contínuo e Resposta a Incidentes;

Proteção de Dados Sensíveis;

Conformidade e Auditoria;

Segurança no Trabalho Remoto.

DNSSEC (Domain Name System Security Extensions) é um conjunto de extensões de segurança para o Sistema de Nomes de Domínio (DNS), projetado para proteger as consultas DNS contra manipulação e ataques maliciosos. O DNS, que é essencial para a navegação na internet, converte nomes de domínio (como www.exemplo.com) em endereços IP, permitindo que os dispositivos se conectem a servidores. No entanto, o DNS tradicional não possui proteção contra fraudes, e os dados das consultas podem ser interceptados ou modificados, expondo os usuários a diversos riscos. É nesse contexto que entra o DNSSEC, reforçando a segurança do sistema DNS.

Principais Atribuições do DNS Security

Assinatura Digital de Registros;

Autenticação da Origem;

Verificação Criptográfica;

Cadeia de Confiança Hierárquica;

- Proteção Contra Cache Poisoning.

Benefícios do DNSSEC

Autenticidade e Integridade dos Dados;

Proteção Contra Ataques de Redirecionamento;

Confiança Adicional na Navegação;

Segurança para Aplicações Críticas.

CASB (Cloud Access Security Broker) é uma tecnologia de segurança projetada para atuar como um ponto de controle entre usuários e serviços de nuvem, garantindo que as políticas de segurança da empresa sejam aplicadas aos dados e atividades na nuvem. Com a adoção crescente de aplicações e serviços baseados em nuvem, o CASB desempenha um papel crucial para assegurar que o uso da nuvem esteja em conformidade com as políticas corporativas e regulatórias, ao mesmo tempo que protege contra ameaças de segurança.

Principais Atribuições do CASB

- Visibilidade de Uso na Nuvem;

- Controle de Acesso e Autenticação;

- Proteção contra Ameaças e Malware;

- Prevenção contra Perda de Dados (DLP);

- Encriptação e Tokenização de Dados.

Benefícios do CASB

- Conformidade com Políticas e Regulamentações;

- Redução de Shadow IT;

- Segurança no Acesso à Nuvem;

- Proteção Proativa de Dados;

- Detecção e Resposta a Ameaças.

A Autenticação Multifator (MFA, ou Multi-Factor Authentication) é uma camada adicional de segurança que exige mais de uma forma de verificação para conceder acesso a um sistema, aplicação ou dispositivo. Diferente da autenticação tradicional com senha única, o MFA reforça a proteção ao combinar dois ou mais fatores de verificação, diminuindo significativamente o risco de acessos não autorizados e ataques de credenciais.

Principais Atribuições da Autenticação Multifator

Combinação de Fatores: O MFA utiliza três tipos de fatores para autenticação:

- Algo que você sabe: Como uma senha ou PIN.

- Algo que você possui: Como um dispositivo físico, como um token de autenticação, um celular ou uma chave USB.

- Algo que você é: Um dado biométrico, como impressão digital, reconhecimento facial ou íris.

Uso de Autenticadores e Tokens;

Verificação Contextual e Reconhecimento de Padrões.

Benefícios da Autenticação Multifator

Redução de Acessos Não Autorizados.

Proteção de Dados Sensíveis;

Melhor Conformidade e Segurança;

Segurança para Trabalho Remoto;

Dificuldade para Invasores;

O pentest, ou teste de penetração, é uma técnica de cibersegurança que simula ataques a um sistema, rede ou aplicação para identificar vulnerabilidades que podem ser exploradas por invasores. Ao realizar um pentest, uma equipe de segurança (frequentemente composta por profissionais especializados, chamados “hackers éticos”) adota uma abordagem ofensiva, simulando técnicas e táticas de cibercriminosos. Essa prática é essencial para fortalecer a segurança de sistemas e detectar fraquezas antes que sejam exploradas em ataques reais.

Principais Atribuições do Pentest

Descoberta de Vulnerabilidades Ocultas;

Prevenção Proativa de Ataques;

Análise Profunda de Segurança e Controle;Avaliação do Impacto e Redução de Riscos;

Aprimoramento da Resiliência e Conformidade.

Benefícios do Pentest

- Detecção Proativa de Vulnerabilidades;

- Redução do Risco de Ataques;

- Avaliação do Impacto Real de Ameaças;

- Fortalecimento da Conformidade e Segurança;

- Melhoria Contínua e Preparação para Incidente.

O WAF (Web Application Firewall) é uma ferramenta de segurança essencial que protege aplicações web contra ataques maliciosos, como injeções de SQL, cross-site scripting (XSS) e outros ataques comuns que exploram vulnerabilidades em aplicativos online. Atuando entre a aplicação e o tráfego externo, o WAF inspeciona e filtra as solicitações para identificar e bloquear ameaças antes que elas comprometam os dados ou a operação do sistema.

Principais Atribuições do WAF

- Monitoramento de Tráfego Web em Tempo Real;

- Filtragem de Requisições Maliciosas;

- Bloqueio de Ataques Baseados em Padrões;

- Análise Comportamental para Detecção de Anomalias;

- Mitigação de Ataques DDoS e Exploits.

Benefícios do WAF

- Proteção Contra Ameaças Conhecidas e Desconhecidas;

- Redução de Riscos de Exploração de Vulnerabilidades;

- Conformidade com Padrões de Segurança e Regulamentações;

- Monitoramento Contínuo e Detecção Automática de Ameaças;

- Aprimoramento da Segurança sem Alteração no Código da Aplicação.

O SIEM (Security Information and Event Management) é uma solução de segurança que centraliza o monitoramento, a análise e a resposta a eventos e dados de segurança em tempo real. Ele coleta e correla dados de várias fontes, como firewalls, endpoints, servidores e dispositivos de rede, fornecendo uma visão abrangente e integrada das atividades e possíveis ameaças no ambiente corporativo. O SIEM é uma ferramenta essencial para detecção de anomalias, resposta rápida a incidentes e conformidade com regulamentações.

Principais Atribuições do SIEM

- Coleta e Armazenamento Centralizado de Dados;

- Análise e Correlação de Eventos;

- Detecção de Anomalias em Tempo Real;

- Automação e Orquestração de Respostas a Incidentes;

- Relatórios de Conformidade e Auditoria.

Benefícios do SIEM

- Visibilidade Centralizada e Monitoramento Contínuo;

- Resposta Rápida e Automatizada a Ameaças;

- Identificação de Padrões e Comportamentos Suspeitos;

- Suporte à Conformidade com Normas e Regulamentações;

- Melhoria na Gestão de Riscos e na Eficiência da Equipe de Segurança.

O Perímetro Virtual, também conhecido como Software-Defined Perimeter (SDP), é uma abordagem de segurança que cria um “perímetro invisível” em torno de uma rede, permitindo o acesso apenas a usuários e dispositivos autenticados. Ao contrário dos perímetros tradicionais baseados em hardware e em uma localização fixa, o Perímetro Virtual é definido por software, tornando-o mais flexível e adaptável a ambientes modernos de nuvem e trabalho remoto. Esse conceito garante uma segurança robusta para acessos remotos e ambientes distribuídos.

Principais Atribuições do Perímetro Virtual

- Autenticação Rigorosa de Usuários e Dispositivos;

- Criação de Conexões Seguras por Software;

- Isolamento de Recursos até Autenticação;

- Políticas de Acesso Granulares e Dinâmicas;

- Monitoramento Contínuo e Controle de Sessões.

Benefícios do Perímetro Virtual

- Acesso Seguro para Ambientes Remotos e Nuvem;

- Redução do Risco de Ataques Internos;

- Escalabilidade e Flexibilidade para Ambientes Dinâmicos;

- Segurança Adaptativa Baseada em Comportamento;

- Controle Granular e Redução da Superfície de Ataque.

O NAC (Network Access Control) é uma solução de segurança que controla o acesso de dispositivos a uma rede, garantindo que apenas dispositivos autorizados e em conformidade com as políticas de segurança possam se conectar. O NAC verifica o status de segurança de cada dispositivo antes de permitir seu acesso, ajudando a reduzir o risco de ataques internos e proteger contra dispositivos não confiáveis. Essa tecnologia é amplamente usada em redes corporativas para proteger informações sensíveis e mitigar ameaças.

Principais Atribuições do NAC

- Verificação de Identidade e Credenciais de Dispositivos;

- Análise de Conformidade com Políticas de Segurança;

- Controle Granular de Acesso Baseado em Perfis de Usuário;

- Isolamento de Dispositivos Não Conformes;

- Monitoramento Contínuo de Sessões Ativas na Rede.

Benefícios do NAC

- Proteção Contra Dispositivos Não Autorizados;

- Redução de Riscos de Acessos Internos Maliciosos;

- Conformidade com Políticas de Segurança Corporativa;

- Gestão Simplificada de Acessos e Monitoramento de Dispositivos;

- Flexibilidade e Controle Granular para Ambientes de Alta Segurança.

O Cofre de Senha é uma solução de segurança projetada para armazenar e gerenciar senhas e credenciais de maneira centralizada e segura. Ele utiliza criptografia avançada para proteger informações de acesso e facilita o controle sobre quem pode acessar determinados sistemas e recursos. Além disso, o Cofre de Senha ajuda a reduzir o risco de violações de segurança causadas por senhas fracas, compartilhamento inadequado de credenciais e uso de senhas reutilizadas, fornecendo uma gestão robusta de acesso.

Principais Atribuições do Cofre de Senha

- Armazenamento Criptografado de Credenciais;

- Autenticação Multifator para Acesso Seguro;

- Gerenciamento de Permissões e Políticas de Acesso;

- Geração Automática de Senhas Fortes;

- Monitoramento e Auditoria de Acessos.

Benefícios do Cofre de Senha

- Redução de Riscos Associados a Senhas Fracas;

- Gestão Centralizada e Segura de Credenciais;

- Facilidade para Gerar e Compartilhar Senhas Seguras;

- Conformidade com Requisitos de Segurança e Regulamentações;

- Melhor Controle e Visibilidade sobre o Uso de Senhas na Organização.

A Assessoria de Segurança é um serviço especializado que oferece suporte técnico e estratégico para empresas que desejam fortalecer suas práticas de cibersegurança. Com uma equipe de especialistas, a assessoria ajuda a identificar vulnerabilidades, definir políticas de segurança, implementar soluções de proteção e manter a conformidade com normas e regulamentações. A Assessoria de Segurança atua como um parceiro de confiança, acompanhando a empresa na criação e no aprimoramento de uma estrutura de segurança robusta.

Como a Assessoria de Segurança Funciona

- Análise Completa de Vulnerabilidades;

- Definição e Implementação de Políticas de Segurança;

- Recomendações de Ferramentas e Soluções de Segurança;

- Treinamento e Capacitação de Equipes Internas;

- Suporte Contínuo para Conformidade e Melhoria Contínua.

Benefícios da Assessoria de Segurança

- Identificação e Redução de Riscos Cibernéticos;

- Fortalecimento das Práticas e Políticas de Segurança;

- Conformidade com Padrões de Segurança e Regulamentações;

- Capacitação de Colaboradores para a Cultura de Segurança;

- Acompanhamento e Suporte Técnico Especializado.

A VPN Corporativa (Virtual Private Network) é uma solução de segurança que cria uma conexão criptografada entre dispositivos remotos e a rede corporativa, permitindo acesso seguro aos recursos internos da empresa a partir de qualquer local. Com uma VPN, os dados trafegam por um “túnel” protegido, impedindo que informações confidenciais sejam interceptadas. É uma ferramenta fundamental para o trabalho remoto e para o acesso seguro a dados críticos, especialmente em redes públicas ou compartilhadas.

Principais Atribuições da VPN Corporativa

- Criação de Túnel Criptografado para Dados;

- Autenticação Rigorosa para Acessos Remotos;

- Proteção de Dados em Redes Públicas;

- Integração com Políticas de Segurança Corporativa;

- Monitoramento e Controle de Sessões de Acesso.

Benefícios da VPN Corporativa

- Segurança para Trabalho Remoto e Acessos Externos;

- Proteção Contra Interceptação e Roubo de Dados;

- Acesso Seguro a Recursos Internos da Empresa;

- Redução de Riscos em Redes Não Confiáveis;

- Maior Controle e Conformidade com Políticas de Acesso.

Principais Atribuições do Anti DDoS

- Monitoramento Contínuo do Tráfego de Rede;

- Identificação e Filtragem de Padrões de Ataque;

- Bloqueio Automático de Tráfego Malicioso;

- Escalonamento de Capacidade para Alta Demanda;

- Análise e Relatórios Pós-Ataque para Melhoria Contínua.

Benefícios do Anti DDoS

- Garantia de Disponibilidade dos Serviços;

- Proteção Contra Perdas Financeiras e Reputacionais;

- Redução de Interrupções Operacionais;

- Detecção e Resposta Rápida a Ataques;

- Conformidade com Requisitos de Continuidade de Negócios.