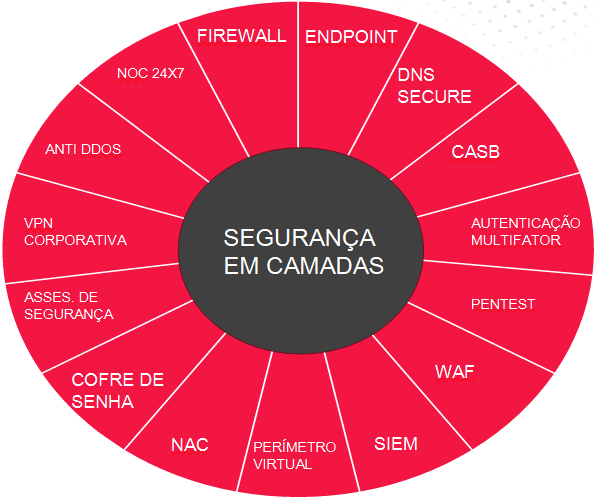

CYBERSECURITY

Protect your company: layered security.

Protect your company with advanced cybersecurity solutions designed to meet the most diverse challenges of today's digital environment. In a scenario where cyber threats are growing exponentially, having a robust security infrastructure is essential for protecting your data and the continuity of your business operations. With our specialized tools and services, your company will be equipped to efficiently identify, block and mitigate risks, reducing vulnerability to attacks and security incidents.

Security is an investment, not a cost!

Learn More

Find out more about the Cybersecurity services offered by Lotus:

The firewall is an essential component of network security, operating as a barrier between trusted internal networks and potentially dangerous external sources. It monitors and controls incoming and outgoing traffic based on predefined security rules, performing various technical functions to protect the digital environment. The firewall is directly responsible for a number of processes, such as:

Firewall duties

- Package inspection;

- Application Filtering;

- Access Control and Authentication;

- Intrusion Prevention and Detection (IPS/IDS);

- SSL and VPN inspection;

- Content filtering and DNS.

Benefits of Using a Firewall

- Reducing the risk of intrusion;

- Malware protection;

- Monitoring and Compliance;

- Remote Access Security;

- Reducing the impact of DDoS;

Endpoints are devices connected to a network, such as computers, smartphones, tablets and servers, which represent vulnerable points for cyber attacks. Endpoint security is an essential cybersecurity strategy that protects each individual device from digital threats, preventing them from becoming gateways for attackers.

Endpoint Security duties:

Antivirus and Antimalware;

Application Control;

Endpoint Firewall;

Exploit Prevention;

Endpoint Detection and Response (EDR);

Isolation and Remediation;

Multifactor Authentication (MFA);

Data encryption;

Monitoring and logging.

Benefits of Endpoint Security

Threat Prevention and Risk Reduction;

Continuous Monitoring and Incident Response;

Protection of Sensitive Data;

Compliance and Auditing;

Safety in remote work.

DNSSEC (Domain Name System Security Extensions) is a set of security extensions for the Domain Name System (DNS), designed to protect DNS queries from manipulation and malicious attacks. The DNS, which is essential for browsing the Internet, converts domain names (such as www.example.com) into IP addresses, allowing devices to connect to servers. However, traditional DNS has no protection against fraud, and query data can be intercepted or modified, exposing users to various risks. This is where DNSSEC comes in, reinforcing the security of the DNS system.

DNS Security's main tasks

Digital Signature of Records;

Origin authentication;

Cryptographic verification;

Hierarchical Chain of Trust;

- Protection against cache poisoning.

Benefits of DNSSEC

Data authenticity and integrity;

Protection against redirection attacks;

Additional confidence in navigation;

Security for Critical Applications.

CASB (Cloud Access Security Broker) is a security technology designed to act as a control point between users and cloud services, ensuring that company security policies are applied to data and activities in the cloud. With the growing adoption of cloud-based applications and services, CASB plays a crucial role in ensuring that cloud use complies with corporate and regulatory policies, while protecting against security threats.

CASB's main duties

- Visibility of Use in the Cloud;

- Access Control and Authentication;

- Protection against threats and malware;

- Data Loss Prevention (DLP);

- Data encryption and tokenization.

Benefits of CASB

- Compliance with Policies and Regulations;

- Reducing Shadow IT;

- Cloud Access Security;

- Proactive Data Protection;

- Threat Detection and Response.

Multi-Factor Authentication (MFA) is an additional layer of security that requires more than one form of verification to grant access to a system, application or device. Unlike traditional one-time password authentication, MFA strengthens protection by combining two or more verification factors, significantly reducing the risk of unauthorized access and credential attacks.

Main Attributes of Multifactor Authentication

Combination of Factors: MFA uses three types of factors for authentication:

- Something you know: Like a password or PIN.

- Something you own: Like a physical device, such as an authentication token, a cell phone or a USB key.

- Something you are: A biometric, such as a fingerprint, facial recognition or iris.

Use of authenticators and tokens;

Contextual Verification and Pattern Recognition.

Benefits of Multifactor Authentication

Reduction of Unauthorized Access.

Protection of Sensitive Data;

Better compliance and security;

Security for remote work;

Difficulty for Invaders;

A pentest, or penetration test, is a cybersecurity technique that simulates attacks on a system, network or application in order to identify vulnerabilities that can be exploited by attackers. When carrying out a pentest, a security team (often made up of specialized professionals called "ethical hackers") adopts an offensive approach, simulating cybercriminal techniques and tactics. This practice is essential for strengthening the security of systems and detecting weaknesses before they are exploited in real attacks.

Pentest's main tasks

Discovering Hidden Vulnerabilities;

Proactive Attack Prevention;

In-depth Security and Control Analysis;Impact Assessment and Risk Reduction;

Improving Resilience and Compliance.

Benefits of Pentest

- Proactive Vulnerability Detection;

- Reducing the risk of attacks;

- Assessing the Real Impact of Threats;

- Strengthening Compliance and Security;

- Continuous Improvement and Incident Preparedness.

The WAF (Web Application Firewall) is an essential security tool that protects web applications from malicious attacks such as SQL injections, cross-site scripting (XSS) and other common attacks that exploit vulnerabilities in online applications. Acting between the application and external traffic, the WAF inspects and filters requests to identify and block threats before they compromise data or system operation.

WAF's main functions

- Real-time web traffic monitoring;

- Filtering Malicious Requests;

- Blocking Pattern-Based Attacks;

- Behavioral Analysis for Anomaly Detection;

- Mitigation of DDoS Attacks and Exploits.

Benefits of WAF

- Protection against known and unknown threats;

- Reducing the risk of exploiting vulnerabilities;

- Compliance with Safety Standards and Regulations;

- Continuous Monitoring and Automatic Threat Detection;

- Improving Security without Changing the Application Code.

SIEM (Security Information and Event Management) is a security solution that centralizes the monitoring, analysis and response to security events and data in real time. It collects and correlates data from various sources, such as firewalls, endpoints, servers and network devices, providing a comprehensive and integrated view of activities and possible threats in the corporate environment. SIEM is an essential tool for anomaly detection, rapid incident response and regulatory compliance.

SIEM's main tasks

- Centralized Data Collection and Storage;

- Analysis and Correlation of Events;

- Real-Time Anomaly Detection;

- Incident Response Automation and Orchestration;

- Compliance and Audit Reports.

Benefits of SIEM

- Centralized Visibility and Continuous Monitoring;

- Rapid and Automated Threat Response;

- Identification of Suspicious Patterns and Behavior;

- Support for compliance with standards and regulations;

- Improved Risk Management and Security Team Efficiency.

Virtual Perimeter, also known as Software-Defined Perimeter (SDP), is a security approach that creates an "invisible perimeter" around a network, allowing access only to authenticated users and devices. Unlike traditional perimeters based on hardware and a fixed location, the Virtual Perimeter is software-defined, making it more flexible and adaptable to modern cloud and remote working environments. This concept guarantees robust security for remote access and distributed environments.

Main tasks of the Virtual Perimeter

- Strict authentication of users and devices;

- Creating Secure Software Connections;

- Resource Isolation up to Authentication;

- Granular and Dynamic Access Policies;

- Continuous Monitoring and Session Control.

Benefits of the Virtual Perimeter

- Secure Access for Remote and Cloud Environments;

- Reducing the risk of insider attacks;

- Scalability and Flexibility for Dynamic Environments;

- Behavior-Based Adaptive Security;

- Granular Control and Reduction of the Attack Surface.

NAC (Network Access Control) is a security solution that controls device access to a network, ensuring that only authorized devices that comply with security policies can connect. NAC checks the security status of each device before allowing it access, helping to reduce the risk of insider attacks and protect against untrusted devices. This technology is widely used in corporate networks to protect sensitive information and mitigate threats.

NAC's main tasks

- Identity Verification and Device Credentials;

- Analysis of compliance with security policies;

- Granular Access Control Based on User Profiles;

- Isolation of Non-Compliant Devices;

- Continuous Monitoring of Active Sessions on the Network.

Benefits of NAC

- Protection against unauthorized devices;

- Reducing the risk of malicious internal access;

- Compliance with Corporate Security Policies;

- Simplified Access Management and Device Monitoring;

- Flexibility and Granular Control for High Security Environments.

Password Vault is a security solution designed to store and manage passwords and credentials centrally and securely. It uses advanced cryptography to protect access information and facilitates control over who can access certain systems and resources. In addition, Password Vault helps reduce the risk of security breaches caused by weak passwords, inappropriate sharing of credentials and the use of reused passwords by providing robust access management.

Password Safe's main functions

- Encrypted Credential Storage;

- Multifactor Authentication for Secure Access;

- Permissions Management and Access Policies;

- Automatic generation of strong passwords;

- Access Monitoring and Auditing.

Benefits of the Password Safe

- Reducing the Risks Associated with Weak Passwords;

- Centralized and secure credential management;

- Easy to Generate and Share Secure Passwords;

- Compliance with Safety Requirements and Regulations;

- Better Control and Visibility over the Use of Passwords in the Organization.

Security Consulting is a specialized service that offers technical and strategic support to companies wishing to strengthen their cybersecurity practices. With a team of experts, the consultancy helps identify vulnerabilities, define security policies, implement protection solutions and maintain compliance with standards and regulations. Assessoria de Segurança acts as a trusted partner, accompanying the company in the creation and improvement of a robust security structure.

How the Security Office works

- Complete Vulnerability Analysis;

- Definition and Implementation of Security Policies;

- Recommendations for Security Tools and Solutions;

- Training and Capacity Building for Internal Teams;

- Ongoing Support for Compliance and Continuous Improvement.

Benefits of Security Consulting

- Identifying and Reducing Cyber Risks;

- Strengthening Security Practices and Policies;

- Compliance with Safety Standards and Regulations;

- Training Employees in Safety Culture;

- Follow-up and Specialized Technical Support.

The Corporate VPN (Virtual Private Network) is a security solution that creates an encrypted connection between remote devices and the corporate network, allowing secure access to the company's internal resources from any location. With a VPN, data travels through a protected "tunnel", preventing confidential information from being intercepted. It is an essential tool for remote working and secure access to critical data, especially on public or shared networks.

Main tasks of the Corporate VPN

- Creating an Encrypted Data Tunnel;

- Strict authentication for remote access;

- Data Protection in Public Networks;

- Integration with Corporate Security Policies;

- Monitoring and Control of Access Sessions.

Benefits of Corporate VPN

- Security for remote work and external access;

- Protection against data interception and theft;

- Secure access to internal company resources;

- Risk Reduction in Unreliable Networks;

- Greater Control and Compliance with Access Policies.

Anti DDoS's main tasks

- Continuous monitoring of network traffic;

- Identification and Filtering of Attack Patterns;

- Automatic blocking of malicious traffic;

- Capacity Scaling for High Demand;

- Post-Attack Analysis and Reporting for Continuous Improvement.

Benefits of Anti DDoS

- Guaranteed availability of services;

- Protection against financial and reputational losses;

- Reduction of Operational Interruptions;

- Detection and Rapid Response to Attacks;

- Compliance with Business Continuity Requirements.